WSUS: Windows Server Update Service

« | 07 Feb 2021 | »Hmm… vor einem Jahr konnte ich noch Server 2003 Installationen mit dem Standard Windows Update aktualisieren. Heute schlägt das fehlt. Offenbar sind jetzt dafür notwendige Zertifikate abgelaufen.

Es gibt aber einen Ausweg: Das Windows Server Update Service, kurz WSUS. Und mit diesem lädt ein aktueller Server 2016 oder 2019 alles herunter und stellt es seinen gealterten Geschwistern zur Verfügung.

Vorgeschichte: Volume License

Mir ist letztes Jahr ein Fehler unterlaufen. Ich hatte für meine alten

Testsysteme normale Windows Installation durchgeführt und diese auf den

Letztstand gepatcht.

Das Problem dabei ist, dass diese bei Microsoft “aktiviert” werden müssen

und das hatte ich genervt “verschoben” um mich später wieder daran zu

erinnern, dass man die ja heute auch nicht mehr so leicht aktivieren kann.

Jetzt beinhaltet aber mein MSDN Paket auch eine Volume-License mit der die lästige Aktivierung wegfällt … aber dafür braucht man wieder ein Windows Setup, das diese speziellen Seriennummern akzeptiert.

Nun gut, somit wollte ich wieder mal meine Checklist abarbeiten:

- Originales Installations-ISO herunterladen

- VM Installation durchführen

- Auf IE8 updaten und Windows Update anwerfen

- Benötigte Windows Updates separat herunterladen

- Per nLite das Windows Setup patchen

- Neues ISO erstellen und damit glücklich werden.

Doch Windows Update verweigert nun den Dienst.

WSUS 2019

Vor so etwa 13 Jahren hatte ich mich auch mal WSUS unter Server 2003

gespielt. Funktioniert hat das damals nicht wirklich (vermutlich mein

Fehler) und ich ließ es bleiben.

Heute klickte ich mal ein bisschen herum und aktivierte WSUS auf meinem

externen Testserver.

Es dauerte zwar ewig bis die erste Synchronisation fertig war, doch dann

sah ich eine Liste der unterstützen Microsoft Produkte und war fast erstaunt,

dass Server 2003, Windows XP

und sogar Windows 2000

noch darunter waren.

Nun gut … jetzt musste ich es ausprobieren.

Hinweis: Die dafür notwendige

Windows Internal Database

ist auf meinen Stromspar-Atom-Servern ein Alptraum. Das Mistding versucht

offenbar single-threaded die gesamte Microsoft Update Datenbank zu duplizieren

und legt eine Performance hin, dass sich sogar meine 16 MHz Arduinos beim

Zusehen langweilen.

Für den produktiven Einsatz braucht man also rechenkräftige Hardware!

WSUS Client manuell einrichten

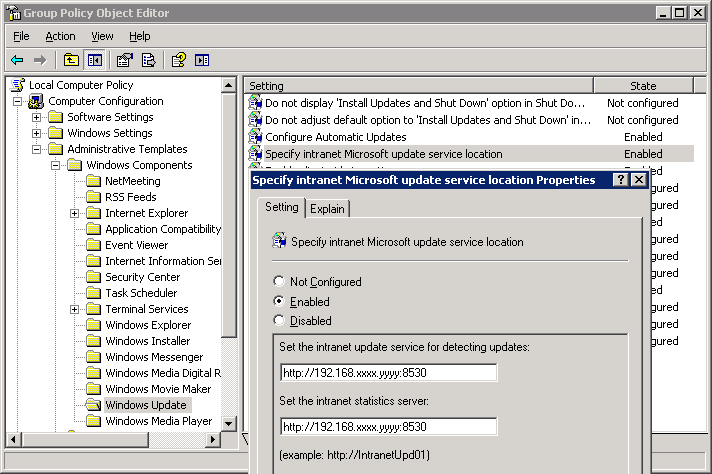

In einem (von MS gewünschten) Active-Directory Server-Wald würde man per Gruppenrichtlinie alle Systeme dazu bringen, dass sie nicht mehr das öffentliche Windows Update nutzen, sondern den internen Update Server befragen.

Ohne AD kann man die Richtlinie aber auch manuell anpassen:

gpedit.mscstarten (odermmcstarten und dort die Gruppenrichtlinien hinzufügen)Computer Configuration-Administrative Templates-Windows Components-Windows Update- Unter

Specify intranet Microsoft update service locationwird dann die URL des Servers eingetragen. WSUS 2019 nutzt den Port8530für HTTP als Standard (und8531für HTTPS). Somit trägt man bei beiden Feldern dannhttp://192.168.XX.YY:8530(bzw. die korrekte Server IP) ein. - Abschließend kann man dann noch das “Automatic Update Service” neu starten oder gleich die Maschine neu booten lassen.

Updates freischalten und verteilen

Damit sich die Zielmaschine sofort bei der WSUS Adresse mal meldet, hilft ein

wuauclt /reportnow oder wuauclt /detectnow. Der Update Server erkennt den

neuen Client und man kann dann alle Updates für die Zielplattform freigeben,

weil in der Ansicht der “benötigten Updates” (“Updates needed by computers”)

bereits alle markiert sind, die das neue System haben möchte.

Natürlich kann man auch alle Updates ungefiltert anzeigen lassen, mit

Ctrl + A alle markieren und im Kontextmenü mit Approve... freigeben.

Die mit wuauclt /detectnow begonnene Update-Installation kann ein paar

Iterationen brauchen, weil am Anfang mal ein neuer Update Client

heruntergeladen wird, ehe Systemupdates usw. folgen.

Das Tool wuauclt hält übrigens noch ein paar andere Optionen bereit, die

man zum Konfigurieren nutzen kann:

wuauclt /detectnowStartet eine Updatesuchewuauclt /reportnowMeldet den aktuellen Updatestatus an den konfigurierten WSUS Dienstwuauclt /updatenowStartet die Installation aller gefundenen fehlenden Updateswuauclt /showsettingsdialogZeigt die Einstellungen für automatische Updates an (also das, was man auch in den Systemsteuerungen findet)wuauclt /showwindowsupdateÖffnet den IE mit der Windows Update Webseitewuauclt /resetauthorizationSetzten den Update-Suche zurück, damit man eine neue vollständige Suche initiieren kann.wuauclt /showoptionsZeigt den Update-Optionen Dialog anwuauclt /showfeaturedupdatesZeigt die Updateliste anwuauclt /showfeaturedoptindialogZeigt die optionale Updateliste anwuauclt /demouiBlendet das SysTray-Icon für Windows Updates ein, damit man darüber zu den anderen Update-Fenstern gelangen kann

Hinweis: Je nach Windows Version und aktuellem Update-Status kann es sein, dass einige Kommandos keine Wirkung haben.

Fazit

Ich bin mit der WSUS-Update Methode eigentlich zufrieden, wenn man von der miesen Performance auf schwachbrüstiger Hardware absieht. Der Vorteil ist, dass alle Updates zwischengespeichert werden und man ein weiteres System dann in Windeseile aktualisieren kann, weil kein Internet-Download mehr notwendig ist.

Wie auch immer … für mich privat zahlt sich der Server nur für Sonderfälle wie meine Altsysteme aus, denn seitdem Microsoft für Windows 10 jedes halbe Jahr ein gepatchtes ISO bereitstellt, muss man bei Neuinstallationen ja nicht mehr 5 Jahre Updates nachholen.

Aber wäre ich Sys-Admin in einem Unternehmen wo viele PCs aktualisiert werden müssten, so würde der WSUS wohl zu meinem täglichen Werkzeug gehören.